TryHackMe - Pembahasan Defensive Security Intro

Keamanan siber tak hanya soal menemukan dan mengeksploitasi celah, tetapi juga melindungi sistem dari serangan yang semakin canggih. Melalui Try Hack Me, platform belajar interaktif ini menawarkan jalur Defensive Security Intro yang dirancang khusus bagi mereka yang ingin memahami aspek penting dalam mempertahankan sistem dari serangan. Artikel ini akan membahas pengenalan defensive security, teknik-teknik utama, dan latihan praktis di Try Hack Me yang membantu Anda memahami strategi perlindungan yang efektif untuk menjaga keamanan data dan infrastruktur. Mari jelajahi peran penting defensive security dalam menghadapi tantangan keamanan siber modern

Di room sebelumnya, kita belajar tentang offensive security, yang bertujuan untuk mengidentifikasi dan mengeksploitasi kerentanan sistem untuk meningkatkan langkah-langkah keamanan. Hal ini termasuk mengeksploitasi bug perangkat lunak, memanfaatkan pengaturan yang tidak aman, dan memanfaatkan kebijakan kontrol akses yang tidak diterapkan, serta strategi lainnya. Red Team dan penguji penetrasi berspesialisasi dalam teknik ofensif ini.

Pembahasan Defensive Security Intro - Try Hack Me

1. Task 1 : Introduction To Defensive Security

Beberapa tugas yang berkaitan dengan keamanan defensif meliputi:

- Kesadaran keamanan cyber pengguna: Melatih pengguna tentang keamanan siber membantu melindungi mereka dari serangan yang menargetkan sistem mereka.

- Mendokumentasikan dan mengelola aset: Kita perlu mengetahui sistem dan perangkat yang harus kita kelola dan lindungi secara memadai.

- Memperbarui dan menambal sistem: Memastikan bahwa komputer, server, dan perangkat jaringan diperbarui dengan benar dan ditambal terhadap kerentanan (kelemahan) yang diketahui.

- Menyiapkan perangkat keamanan preventif: firewall dan sistem pencegahan intrusi (IPS) adalah komponen penting dari keamanan preventif. Firewall mengontrol lalu lintas jaringan yang bisa masuk ke dalam dan apa yang bisa keluar dari sistem atau jaringan. IPS memblokir lalu lintas jaringan yang sesuai dengan aturan yang ada dan tanda tangan serangan.

- Menyiapkan perangkat pencatatan dan pemantauan: Pencatatan dan pemantauan jaringan yang tepat sangat penting untuk mendeteksi aktivitas berbahaya dan penyusupan. Jika ada perangkat baru yang tidak sah muncul di jaringan kita, kita harus bisa mendeteksinya.

Answer the questions below :

Answer : Blue Team

2. Task 2 : Areas Of Defensive Security

Dalam tugas ini, kita akan membahas dua topik utama yang berkaitan dengan keamanan pertahanan:

- Security Operations Center (SOC), where we cover Threat Intelligence

- Digital Forensics and Incident Response (DFIR), where we also cover Malware Analysis

Security Operations Center (SOC)

Security Operations Center (SOC) adalah tim profesional keamanan siber yang memantau jaringan dan sistemnya untuk mendeteksi peristiwa keamanan siber yang berbahaya. Beberapa bidang utama yang menjadi perhatian SOC adalah :

- Vulnerabilities / Kerentanan: Kapan pun kerentanan (kelemahan) sistem ditemukan, sangat penting untuk memperbaikinya dengan menginstal pembaruan atau tambalan yang tepat. Jika perbaikan tidak tersedia, langkah-langkah yang diperlukan harus diambil untuk mencegah penyerang mengeksploitasinya. Meskipun memperbaiki kerentanan sangat penting bagi SOC, hal ini tidak selalu ditugaskan kepada mereka.

- Policy violations / Pelanggaran kebijakan: Kebijakan keamanan adalah seperangkat aturan yang diperlukan untuk melindungi jaringan dan sistem. Sebagai contoh, akan menjadi pelanggaran kebijakan jika pengguna mengunggah data rahasia perusahaan ke layanan penyimpanan online.

- Unauthorized activity / Aktivitas yang tidak sah: Pertimbangkan kasus di mana nama login dan kata sandi pengguna dicuri, dan penyerang menggunakannya untuk masuk ke dalam jaringan. SOC harus mendeteksi dan memblokir kejadian seperti itu sesegera mungkin sebelum kerusakan lebih lanjut terjadi.

- Network intrusions : Tidak peduli seberapa baik keamanan Anda, selalu ada peluang untuk penyusupan. Penyusupan bisa terjadi ketika pengguna mengklik tautan berbahaya atau ketika penyerang mengeksploitasi server publik. Apa pun itu, ketika penyusupan terjadi, kita harus mendeteksinya sesegera mungkin untuk mencegah kerusakan lebih lanjut.

Threat Intelligence

Dalam konteks ini, intelijen mengacu pada informasi yang Anda kumpulkan tentang musuh yang sebenarnya dan yang potensial. Ancaman adalah tindakan apa pun yang dapat mengganggu atau berdampak buruk pada sistem. Intelijen ancaman mengumpulkan informasi untuk membantu perusahaan mempersiapkan diri dengan lebih baik dalam menghadapi musuh potensial. Tujuannya adalah untuk mencapai pertahanan berdasarkan informasi ancaman.

Perusahaan yang berbeda memiliki musuh yang berbeda. Beberapa musuh mungkin berusaha mencuri data pelanggan dari operator seluler; namun, musuh lainnya tertarik untuk menghentikan produksi di kilang minyak. Contoh musuh termasuk tentara siber negara yang bekerja untuk alasan politik dan kelompok ransomware yang bertindak untuk tujuan keuangan. Berdasarkan perusahaan (target), kita bisa memperkirakan musuh.

Digital Forensics and Incident Response (DFIR)

Digital Forensics and Incident Response (DFIR) meliputi :

- Digital Forensics

- Incident Response

- Malware Analysis

Digital Forensics and Incident Response (DFIR) adalah sebuah disiplin ilmu yang menggabungkan teknik investigasi digital dan respons terhadap insiden keamanan siber. Tujuan utama DFIR adalah untuk mengumpulkan, menganalisis, dan menginterpretasikan bukti digital yang terkait dengan suatu insiden keamanan, serta mengambil tindakan untuk memulihkan sistem dan mencegah terjadinya insiden serupa di masa depan.

DFIR terdiri dari tiga komponen utama:

-

Digital Forensics:

- Fokus: Mengumpulkan dan menganalisis bukti digital dari berbagai sumber, seperti komputer, perangkat mobile, jaringan, dan cloud storage.

- Tujuan: Mengidentifikasi pelaku, modus operandi, dan sejauh mana kerusakan yang terjadi akibat insiden.

- Proses: Melibatkan teknik seperti akuisisi data, analisis data, dan presentasi bukti.

-

Incident Response:

- Fokus: Merespon secara cepat dan efektif terhadap insiden keamanan yang sedang berlangsung.

- Tujuan: Membatasi dampak insiden, memulihkan sistem, dan mencegah terjadinya eskalasi.

- Proses: Meliputi identifikasi insiden, analisis ancaman, containment, eradication, recovery, dan post-incident activity.

-

Malware Analysis:

- Fokus: Menganalisis malware (perangkat lunak berbahaya) yang digunakan dalam serangan siber.

- Tujuan: Memahami cara kerja malware, mengidentifikasi sumber infeksi, dan mengembangkan solusi untuk menanggulanginya.

- Proses: Melibatkan teknik seperti reverse engineering, analisis perilaku, dan sandboxing.

Answer the questions below :

Answer : Security Operations Center

What does DFIR stand for?

Answer : Digital Forensics and Incident Response

Which kind of malware requires the user to pay money to regain access to their files?

Answer : Ransomware

3. Task 3 : Practical Example of Defensive Security

Mari kita berpura-pura bahwa Anda adalah Security Operations Center (SOC) yang bertanggung jawab melindungi bank. Sosial bank ini menggunakan alat Security Information and Event Management (SIEM), yang mengumpulkan informasi dan peristiwa terkait keamanan dari berbagai sumber dan menyajikannya dalam satu dasbor. jika SIEM menemukan sesuatu yang mencurigakan, peringatan akan dihasilkan.

Simulating a SIEM

Tindakan ini akan membuka "situs statis" di sisi kanan layar Anda. ikuti petunjuk langkah demi langkah yang diberikan dalam simulasi untuk menavigasi peristiwa dan menemukan "flag". flag adalah rangkaian karakter dengan format seperti ini: "thm{random_words}". gunakan tanda ini untuk menjawab pertanyaan dari ruangan di sini di tryhackme, seperti di bawah ini.

Akan muncul situs di sebelah kanan, dan silahkan anda baca instruksi yang diberikan dari situs tersebut. Seperti contoh :

- Inspect the alerts in your SIEM dashboard. Find the malicious IP address from the alerts, make a note of it, and then click on the alert to proceed.

- Disini kita diperintahkan untuk mencari SIEM alert, yang ditandai dengan tanda merah, jika ditemukan silahkan klik saja.

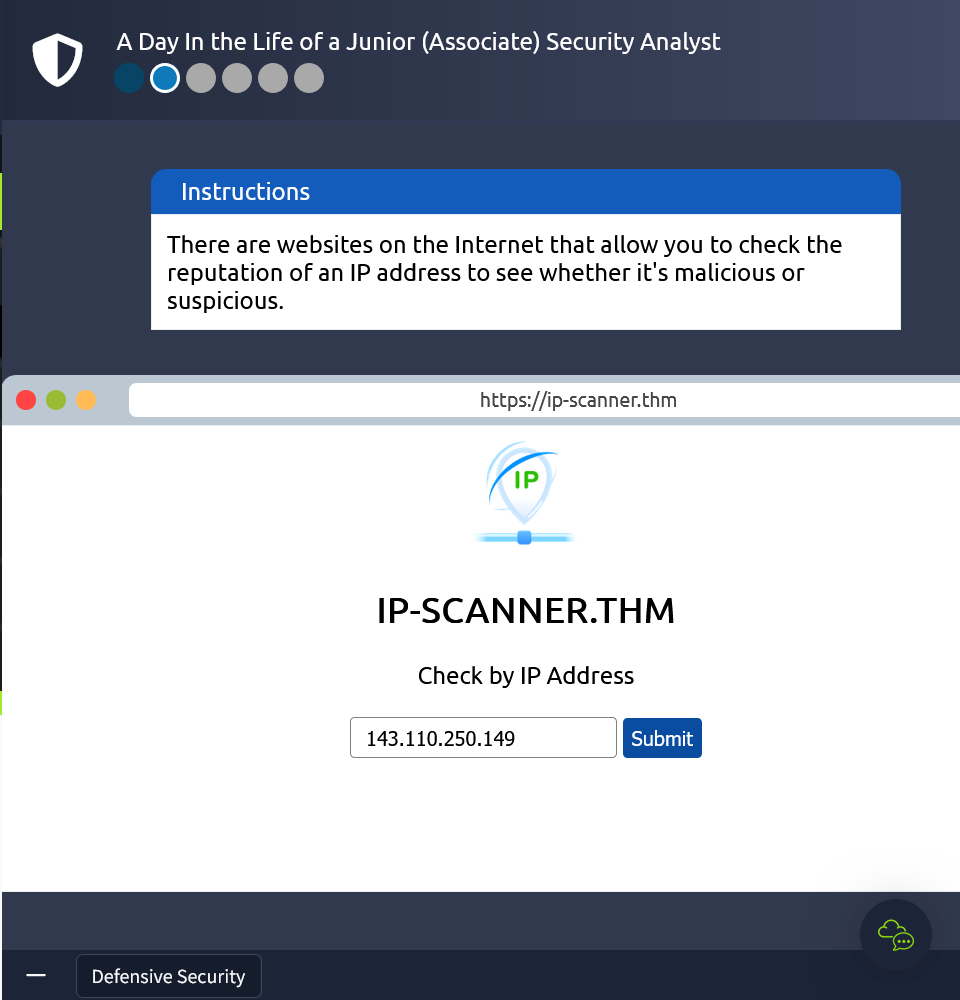

Ada situs web di Internet yang memungkinkan Anda memeriksa reputasi alamat IP untuk mengetahui apakah alamat tersebut berbahaya atau mencurigakan.

- Disitu kita mendapatkan IP : 143.110.250.149

- Kemudian masukkan ke dalam input ip scanner dan SUBMIT.

Ada banyak basis data sumber terbuka di luar sana, seperti AbuseIPDB, dan Cisco Talos Intelligence, di mana Anda bisa melakukan pemeriksaan reputasi dan lokasi alamat IP. Sebagian besar analis keamanan menggunakan perangkat ini untuk membantu mereka dalam investigasi peringatan. Anda juga bisa membuat Internet lebih aman dengan melaporkan IP yang berbahaya, misalnya, pada AbuseIPDB.

- Setelah berhasil mendapatkan informasi mengenai IP Address, anda bisa langsung menekan tombol Next.

Kita tidak perlu terlalu khawatir jika upaya autentikasi gagal, tetapi Anda mungkin memperhatikan upaya autentikasi yang berhasil dari alamat IP yang berbahaya. Mari kita deklarasikan kejadian insiden kecil dan tingkatkan. Ada beberapa staf hebat yang bekerja di perusahaan, tetapi Anda tidak ingin mengeskalasikan hal ini kepada orang yang salah yang tidak bertanggung jawab atas tim atau departemen Anda.

- Disini terdapat beberapa List Staff yang bisa anda lakukan untuk melaporkan mengenai hasil yang sudah di dapatkan.

- Silahkan dipilih yang sesuai yaitu SOC Team Lead.

- Klik Choose Staff Member.

Anda mendapatkan izin untuk memblokir alamat IP berbahaya, dan sekarang Anda bisa melanjutkan dan menerapkan aturan blokir. Blokir alamat IP berbahaya pada firewall dan cari tahu pesan apa yang mereka tinggalkan untuk Anda.

- Masuk ke halaman firewall

- masukkan IP Address 143.110.250.149 untuk di blokir pada kolom input.

- Klik block IP Address

Answer the questions below :

What is the flag that you obtained by following along?

Ansnwer : THM{THREAT-BLOCKED}

.png)

Post a Comment for "TryHackMe - Pembahasan Defensive Security Intro"